* 본 콘텐츠는 2019년에 작성되었으며 홈페이지 개편으로 인해 새로 업로드된 게시글입니다. 참고 부탁드립니다.

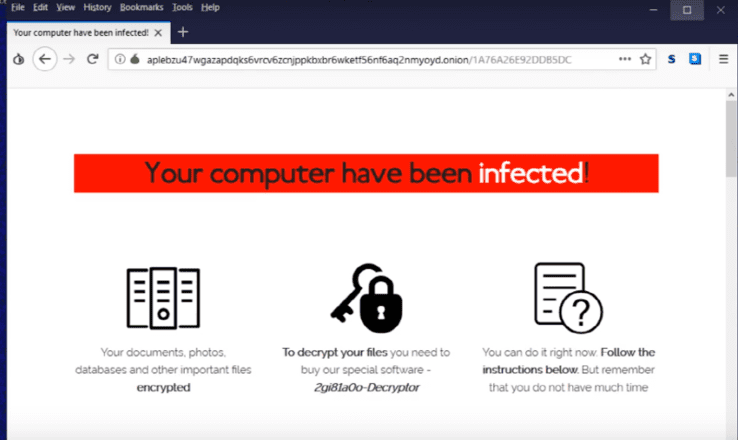

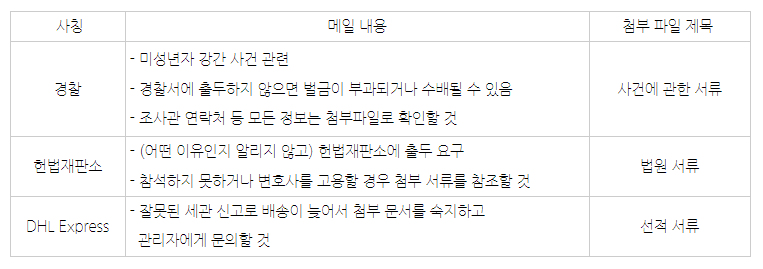

소디노키비(sodinokibi) 랜섬웨어는 지난 4월 경부터 유포되기 시작한 랜섬웨어입니다. 특정 기관을 사칭한 메일을 통해 유포되며, 국내를 타겟으로 하고 있습니다.

지금까지 유포된 사칭 메일을 살펴보면 모두 한글을 사용하고 있고 일부는 사칭 기업의 이미지를 사용하는 등 메일 수신자를 속여 첨부파일을 열도록 유도하고 있습니다.

[DHL을 사칭한 소디노키비(sodinokibi) 랜섬웨어 메일]

첨부된 압축파일은 소디노키비(sodinokibi) 랜섬웨어 실행파일이 숨겨져 있습니다. 일단 소디노키비(sodinokibi) 랜섬웨어에 감염되면 기존 갠드크랩이나 매그니베르와 같이 데이터 확장자가 영문과 숫자로 조합된 임의의 문자 형태로 변형되고 바탕 화면이 파란색으로 바뀌게 됩니다. 랜섬웨어 노트인 확장자-readme.txt 파일을 또한 생성합니다.

[소디노키비(sodinokibi) 랜섬웨어에 감염된 파일과 랜섬웨어 노트(txt파일)]

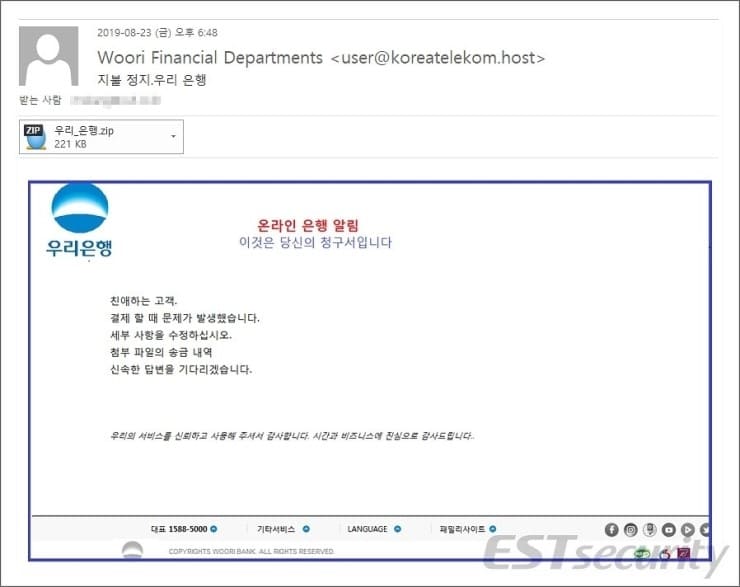

최근 유포된 소디노키비(sodinokibi) 랜섬웨어 메일은 우리은행을 사칭한 메일입니다. 지난 주 금요일부터 확인되고 있는 이 공격메일은 ‘Woori Financial Departments’라는 발신자 명을 사용하고 있습니다.

[우리은행을 사칭한 소디노키비(sodinokibi) 랜섬웨어 메일]

첨부파일인 ‘우리_은행.zip’의 압축을 해제하면, ‘결제정보_세부 정보가 잘못 입력되었습니다’라는 MS워드 문서파일을 위장한 .exe 파일이 나타나고, 메일 수신자가 이 실행파일을 클릭하게 되면 소디노키비(sodinokibi) 랜섬웨어에 감염됩니다.

[MS 워드 문서파일을 위장한 소디노키비(sodinokibi) 랜섬웨어]

특이한 사항은, 공격자가 보낸 악성 이메일을 텍스트뷰어로 열람하면, 러시아의 대문호인 ‘톨스토이’에 대한 소개 내용을 확인할 수 있다는 것입니다.

전문가들은 공격자가 보낸 이메일을 확인 및 분석한 결과 메일발송 방식 등 여러 가지 정황상 이번 악성 이메일 공격은 리플라이 오퍼레이터 조직이 수행한 것으로 판단된다고 밝혔습니다. 리플라이 오퍼레이터 그룹은 최근 살짝 뜸하긴 했지만 6월초까지 다양한 피싱 메일을 활용하여 신종 Sodinokibi 랜섬웨어를 국내에 대량으로 유포한 조직입니다.

소디노키비(sodinokibi) 랜섬웨어는 파일을 암호화할 뿐 아니라 백업 데이터까지 삭제하는 경우가 있어 더욱 주의가 필요합니다. 전문가들은 출처가 불분명한 사람이 보낸 이메일의 경우 첨부파일을 클릭하거나 다운로드하지 않고 삭제하는 것을 권합니다. 출처가 분명하더라도 사칭 메일일 것을 고려하여 파일 실행 전에 반드시 백신 프로그램을 이용하여 악성 여부를 확인해 위험을 방지하는 것이 좋습니다.

![[KISA] 2024년 하반기 사이버 위협 동향 보고서](https://pplus.co.kr/wp-content/uploads/2025/02/300-20250203-title-500x383.png)

![[KISA] 중소기업 침해사고 피해지원서비스 동향 보고서 (2024년 3분기) – 랜섬웨어 동향 및 사고사례](https://pplus.co.kr/wp-content/uploads/2024/11/300-20241106-title-1-500x383.png)

![[KISA] 기업의 사이버 위기 대응 역량 제고를 위한 하반기 정기 모의훈련 참여기업 공개모집](https://pplus.co.kr/wp-content/uploads/2024/10/300-2024-10-15-title-kisa-1-500x383.png)